Папка на флаш стоманени етикети, прозорци за системни администратори

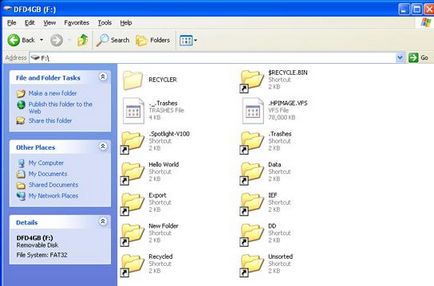

Вчера курсове качват на флаш памет на вируса, който е бил открит веднага и отстранени Antivirus на дома на моя компютър. Въпреки това, се оказа, че всички папки във флаш-паметта е станал на етикета. Преди известно време бях изправен пред подобен проблем, така че аз знам, първото правило, което позволява на вашия компютър, за да се предотврати инфекцията: в никакъв случай не се опитвайте да отворите преките пътища към папки! (Дори, ако данните във флаш-паметта е безценен и искате да се уверите, веднага, че те не са изчезнали). Защо не се отварят тези етикети? Създателите на вируса продължиха трик: в свойствата на тези етикети са регистрирани два отбора:

- Първи катери и инсталира вирус на компютъра си

- Вторият отваря папката, за която ви интересува

Така че, по-долу ще предостави инструкции, описващи какво да правите, ако папка на светкавицата на стоманени етикети

Да се отървем от вируса.

Първото нещо, което трябва да се отървете от изпълнимите файлове на вируса. Това може да стане от всяка анти-вирус, ако не е - това ръчно. Как да намерите малуер файлове?

- В Windows Explorer включите показването на скрити и система falovV WindowsXP. Start-> Моят компютър-> Tools-> Folder Options- Имоти> Вижте раздел. Тя премахнете отметката на опцията "Скрий защитените файлове на операционната система (препоръчително)" и настройте "Покажи скритите файлове и папки" в Windows 7, по пътя малко по-различен Start-> Control Panel> Външен вид и personalizatsiya-> Опции papok-> Вижте раздел. Параметрите са същите

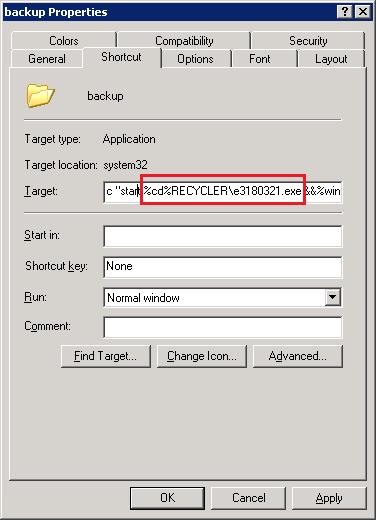

- Отворете съдържанието на флаш паметта, изберете всеки пряк път към папка и да видим неговите качества. Те ще изглежда по следния начин:

Ние сме заинтересовани в областта на целевите стойности на (обект). Низът, посочена в него по-скоро дълъг и изглежда така:

Ние сме заинтересовани в областта на целевите стойности на (обект). Низът, посочена в него по-скоро дълъг и изглежда така:

В този пример RECYCLER \ e3180321.exe това е същият вирус. Изтриване на този файл, но можете цялата папка. Сега кликнете върху етикета не е опасно!

Така че аз препоръчвам да се види от вируса на изпълними файлове в следните директории:

Windows 7 - C: Users \ \ потребителско име \ AppData \ роуминг \

в WindowsXP - C: \ Documents и Settings \ потребителско име \ Local Settings \ Application Data \

Ако има файлове с разширение ".exe» в тези директории, много е вероятно, че този вирус файл и може да бъде отстранен (на незаразен компютър, тази директория не трябва да бъде файлове с разширение .exe).

Възстановяване на мнение, директория и достъпа папка

В зависимост от модификацията на оригиналния вирус и папките са възложени система атрибути "скрит" и "система", или те са прехвърлени на някои добре скрита папка, създадена от вируса. Просто защото тези атрибути не са отстранени, така че трябва да използвате атрибутите на командите нулират чрез командния ред. Това може да стане ръчно или с помощта на команден файл. След това, останалите етикети върху папка могат да бъдат изтрити - ние не се нуждаем

Ръчен режим:

- Отворете командния ред (Start-> хода на подготовката> наеме CMD -> Enter)

- В отворилия се прозорец, въведете черен екип, след набиране всеки натиснете Enter

-

. команда връща укриването атрибути и папки станат видими.

Автоматизация от сценария

и да го стартирате. Този файл съдържа следния код:

Когато стартирате програмата изисква да определите името на стик диск (например F :), а след това тя премахва всички команди за фаловете автомобил * на, възстановява атрибутите на директориите, изтрийте папката с фирма за рециклиране на вирус и накрая издърпва диригент стик ..

- Услуга "Computer Browser" и грешка MrxSmb 8003

- Не може да изтеглите програмата за инсталиране на силата на звука в Windows XP

- Как мога да намеря датата на инсталиране на Windows

- USB флаш устройство с опазването на запис в Windows XP

- Създай свой собствен дневник събитие в Windows