Несигурните комуникации 9 начина да слушат телефона си

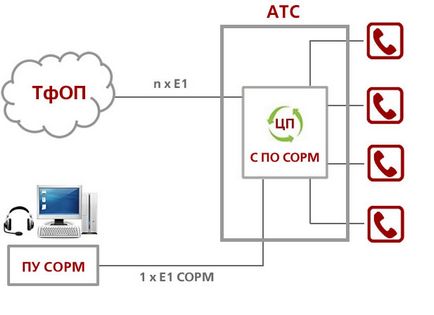

1. SORM - официален подслушване

Най-очевидният начин - в официалния подслушване от страна на правителството.

Всеки оператор трябва да бъде инсталиран на Вашата централа интегриран модул SORM.

Корупцията на държавните служители и служители на службите за сигурност е добре известно. Ако имат достъп до системата в "бог на готовност", че срещу заплащане можете да го получите. Както във всички държавни системи на българския SORM - една голяма бъркотия и типичен руски безхаберието. Повечето от техниците в действителност има много ниска квалификация. Тя позволява неоторизиран да се свърже към системата без знанието на самите специални услуги.

телеком оператори нямат контрол върху това кога и кой на абонатите слушате на SORM линии. Операторът не проверява дали е налице конкретен потребител подслушване съда санкция.

"Изисква определена наказателно производство за разследване на организирана престъпна група, в който са изброени 10 стаи. Трябва да чуете някой, който няма никаква връзка с това разследване. Ти просто завърши този номер и да кажа, че имате навременна информация за това, което е броят на един от лидерите на бандата, "- казват хората в знае със сайта" Agentura.ru ".

По този начин, чрез SORM можете да слушате всеки в "законен". Тук е защитена връзка.

2. Тел чрез оператор

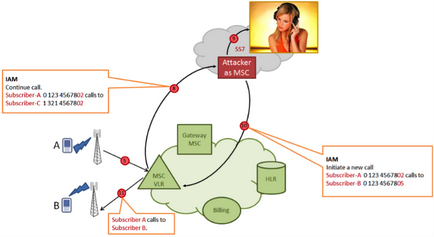

3. Свързване към SS7 сигналната мрежа

Експерти по сигурността описват тази техника по такъв начин.

Шофиране, че работи. Експерти твърдят, че развитието на SS7 сигнализация мрежа не е била включена механизми за защита срещу тези атаки. Изводът е, че тази система и така покрити и защитени от външните връзки, но на практика, нападателят може да се намери начин да се свърже с мрежата за сигнализация.

Чрез мрежата SS7, можете да се свържете с всяка точка на света, например в една бедна африканска държава - и ще получите ключове за достъп на всички оператори в България, САЩ, Европа и други страни. Този метод позволява да слушате всеки телефон в света, дори и от другата страна на земното кълбо. Intercept входящи SMS всеки телефон също извършват елементарни, както и прехвърлянето на баланса, чрез USSD-заявка (за подробности вижте представянето на Сергей и Дмитрий Kurbatov Puzankova на хакерски конферентни PHDays IV).

4. Свържете кабела

Това вероятно е доста рядка практика за международен шпионаж. От централата в България и така навсякъде струва слушане оборудване, не е необходимо да се свържете с влакното. Може би този метод трябва да се прилага само да се намеси и улови движението в локални мрежи на местните борси. Например, за да запишете интеркома в компанията, ако те се извършват в рамките на местната централа или VoIP.

5. Монтирайте Spyware троянски

Отвъдморските правоприлагащите органи често купуват специални троянски коне, които използват никой известен 0 дни-уязвимости в Android и IOS, за да инсталирате програмите. Тези троянски коне са поръчани правоприлагащите органи разработват компании като Gamma Group (Trojan FinFisher).

Съпругите шпионират своите съпрузи, бизнесмени, изучаващи дейността на конкуренти. В България, троянски софтуер обикновено се използва за подслушване името на частни клиенти.

6. Актуализиране на заявлението

Например, може да е популярна игра, която се разпространява чрез "леви" мобилни директории за кандидатстване. На пръв поглед, обичайната игра, но с функцията на прихващане и запис на разговори. Много удобно. Потребителят с ръцете си позволява на програмата да отидете онлайн, където го изпраща файловете за запис на разговора.

Алтернативно, функционалността на зловреден приложението може да бъде добавен като надстройка.

7. фалшиви базовата станция

В САЩ, популярни модели фалшив BS нарича Stingray.

8. Извънредни femtocells

Съответно, на абоната е необходимо да инсталирате подслушване им Femtocell или рана на оригиналния Femtocell оператора.

9. мобилна система за дистанционно подслушване

За разлика от фалшиви femtocells или троянски е злонамерен потребител не трябва да се притеснявате за това как да пробие в мястото и да зададете Femtocell, а след това я извадете (или премахване на троянеца, оставяйки следа от хакерство).

Възможности на съвременните компютри достатъчно, за да запише GSM сигнал на голям брой честоти и след това да се справи криптиране с помощта на таблици дъга (тук описание на техники, известни на специалистите от Карстен нула).

Ако доброволно извършват универсална бъг автоматично да събираме обширна документация за себе си. Единственият въпрос е, кой ще трябва това досие. Но ако това е необходимо, той може да го получи лесно.

>> ако само жената не позна - но тя не е в състояние да слушате - това е в полза! Вие като че ли за системата на продажбите не се чете :) Той може да получи такава възможност.